| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

- kotlin

- 코딩교육봉사

- 스프링

- MYSQL

- 데이터베이스

- 공부일지

- CJ UNIT

- 알고리즘

- 백준 알고리즘

- 프로그래머스

- 백준알고리즘

- 회고

- 문제풀이

- 정보처리산업기사

- 파이썬

- C++

- SQL

- 백준

- 코틀린

- 소프티어

- SW봉사

- java

- 자바

- 코딩봉사

- python

- softeer

- 1과목

- programmers

- BFS

- 시나공

- Today

- Total

JIE0025

[악성코드분석] CodeEngn 코드엔진 Basic RCE L02 본문

############## 작성자가 진행한 실습 그대로의 과정을 담았습니다. ##############

######## 공부 목적으로 실습한 것이라서 혼자 삽질한 내용이 담겨 있습니다. ########

https://codeengn.com/challenges/

실습 파일은 코드엔진 challenges 에서 다운 받을 수 있다.

오늘은 코드엔진의 challenge 중 basic 2번을 풀어보았다.

실행파일이 손상되어서 실행할 수 없는 파일의 패스워드를 찾는 것이 이번 문제이다.

실행할 수 없는 파일임을 확인하기 위해 평소 실습하던 환경인 OllyDbg에서 파일을 오픈해보았다.

Unable to open or read file .....02.exe

역시 오픈하거나 읽을 수 없는 파일이라고 뜬다.

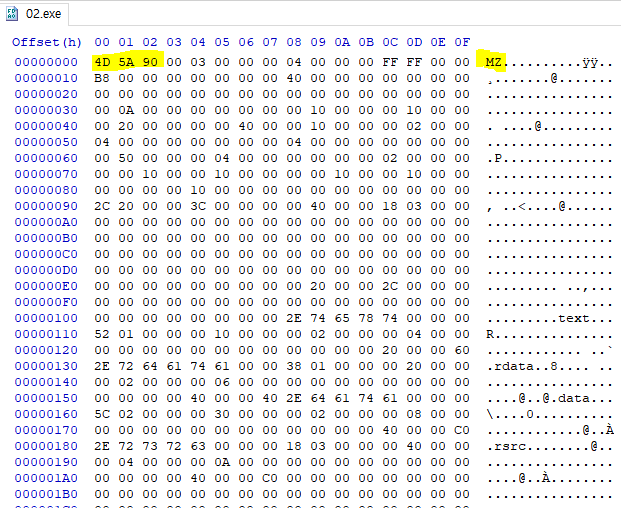

다른 도구인 HxD(헥스에디터)를 이용해서 분석을 해보았다.

헥스에디터에서 파일을 열면 이런 식으로 나온다.

왼쪽은 offset, 중간부분은 16진수부분, 오른쪽은 decoded text 를 나타낸다.

offset 00000000부터 00000030 까지 확인해 보면 이것이 실행파일인지 확인 할 수 있다.

4D 5A 로 시작하면 PE구조를 가진 파일이라는 의미인데,

4D 5A는 "MZ"로서 구조를 개발한 Mark Zbikowski를 의미하는 것이다.

의미 있는 text들을 찾아보기 위해 스크롤을 내려보았다.

Message box..? 좀더 내려봐야겠다.

+

Nope, try again! Yeah, you did it! 이라는 문자열을 확인하였다. 허무하지만 정답을 바로 찾았다.

비밀번호는 정적으로 박혀있었나 보다. Crackme #1. JK3FJZh

문제 유형과 상관없이 key값을 입력시 자동으로 문제와 연결되어 있다고 한다.

아까 얻은 비밀번호를 입력하고 제출해보았다.

성공!

허무했던 나의 코드엔진 첫번째 문제... 앞으로도 열심히 풀어봐야겠다 :)

'기타 학습 > 보안' 카테고리의 다른 글

| DLL(Dynamic Linked Library) 이란? (0) | 2020.06.07 |

|---|---|

| [악성코드분석] CodeEngn 코드엔진 Basic RCE L05 (0) | 2020.04.19 |

| [악성코드분석] CodeEngn 코드엔진 Basic RCE L04 + 정상 띄우기 (0) | 2020.04.17 |

| [악성코드분석] CodeEngn 코드엔진 Basic RCE L03 + 추가 분석 (0) | 2020.04.11 |

| [악성코드분석] 문자열 패치 실습 (0) | 2020.03.30 |